Les données informatiques sont au cœur des enquêtes internes conduites par les autorités. Des évolutions récentes liées à la crise du Covid marquent un véritable tournant dans la vie des entreprises qui doivent anticiper les risques.

Cette chronique partenaire est proposée par Thomas Sely, senior managing director du cabinet FTI Consulting et spécialisé en e-discovery.

Les autorités de concurrence, le parquet national financier ou l’Autorité des marchés financiers sont tous très actifs dans la demande d’accès aux données informatiques dans le cadre de perquisition.

Quel rôle les données informatiques jouent-elles lors des perquisitions ?

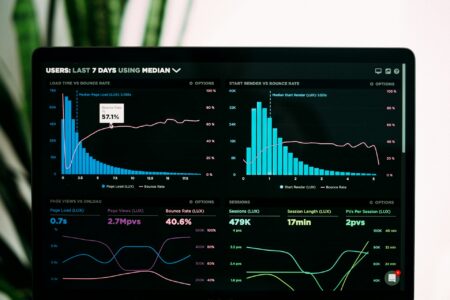

Les données sont devenues centrales. Pour les autorités de poursuite ce sont des éléments à charge ou à décharge. Emails, SMS, messageries instantanées… les sources sont désormais diverses et variées et leur volume toujours plus important.

Ce n’est pas sans enjeux, tout d’abord au moment définir les éléments qui ne pourront pas être retenus, ceux notamment couverts par le legal privilege qui protège les conversations entre un avocat et son client, mais peut également être invoqué dans le cadre d’échanges internes.

Dans le cadre de la procédure de scellé fermé provisoire par exemple, l’entreprise n’a que deux semaines pour lister les éléments qui, d’après elle, en relèvent.

Avec les volumes, c’est aussi une forme d’asymétrie qui s’accroît entre les autorités et les entreprises. Les premières n’ont parfois besoin que d’un seul mail pour disposer d’une preuve.

Les secondes, ne sachant pas ce qui sera ou non étudié, se doivent de tout passer en revue.

Rappelons qu’au cours de la saisie, l’entreprise n’a que très peu de marge de manœuvre dans la mise à disposition des éléments. C’est donc ici que la reconstitution et l’analyse des données saisies est essentielle pour construire sa défense et soulever, le cas échéant, l’argument du legal privilege.

Quelles évolutions à la suite de la pandémie ?

Avec le développement du télétravail, la migration vers le cloud s’est accélérée et les façons de communiquer se sont transformées au sein des entreprises.

Les outils collaboratifs comme Teams, Zoom, et les messageries telles que Signal ou Whatsapp sont devenus les principaux moyens de communication.

L’accès à ces sources de données peut s’avérer plus difficile pour les enquêteurs, mais également pour les entreprises, car plus sécurisées et sujettes à des durées de conservation plus réduites.

Les autorités ont ainsi dû s’adapter. Les perquisitions sur site ne suffisent plus et les responsables informatiques de l’entreprise sont plus encore mis à contribution pour ouvrir les accès vers les espaces de stockage sur le cloud ou effectuer eux-mêmes des exports pour les enquêteurs.

Avec un travail décentralisé, les enquêteurs se déplacent, désormais, aux domiciles privés des salariés. Certaines autorités ont même pu faire recours à des visioconférences pour inspecter le contenu d’ordinateurs à distance.

Comment les entreprises peuvent-elle adapter leur préparation et leur plan de réponse ?

Beaucoup ont déjà pensé des plans de réponse et toute une marche à suivre au moment de la visite d’une autorité. Néanmoins, les procédures ne sont pas forcément à jour des dernières évolutions. Puisque salariés et responsables informatiques sont sollicités d’une manière nouvelle, ils sont à former davantage.

Les premiers doivent être sensibilisés sur les enjeux des perquisitions à domicile avec le risque de se voir saisir des données stockées sur des équipements personnels.

Il faut également que les responsables informatiques comprennent bien leur rôle. Ils sont là pour coopérer, c’est-à-dire répondre de manière stricte aux demandes des enquêteurs, tout en gardant en tête les enjeux juridiques. Il s’agit aussi de faciliter la défense de l’entreprise.

Un excellent réflexe est ainsi de faire une double copie de tout ce qui est demandé lors de la perquisition, une pour les enquêteurs et une pour l’entreprise. Cela permet à cette dernière d’avoir immédiatement à disposition l’ensemble des éléments qui pourront être utilisés contre elle.

C’est une perte de temps évitée, ce qui est précieux dans un contexte où les délais s’avèrent particulièrement resserrés.